Стоит срочно накатить патч, который команда инструмента уже выпустила

Более 46 000 публично доступных экземпляров Grafana до сих пор уязвимы к критической уязвимости, позволяющей атакующему выполнить JavaScript-код в браузере жертвы и захватить учётную запись.

Ошибка получила идентификатор CVE-2025-4123 и прозвище Grafana Ghost.

Что произошло

Уязвимость была найдена исследователем уязвимостей Альваро Балада и устранена в обновлении 21 мая 2025 года. Однако, как отмечают аналитики OX Security, около 36% всех инстансов Grafana в интернете до сих пор не обновлены и остаются открытыми для атак.

Исследователи проанализировали более 128 000 экземпляров Grafana, доступных через интернет, и обнаружили 46 506 инстансов, на которых всё ещё используются уязвимые версии платформы.

Как работает атака

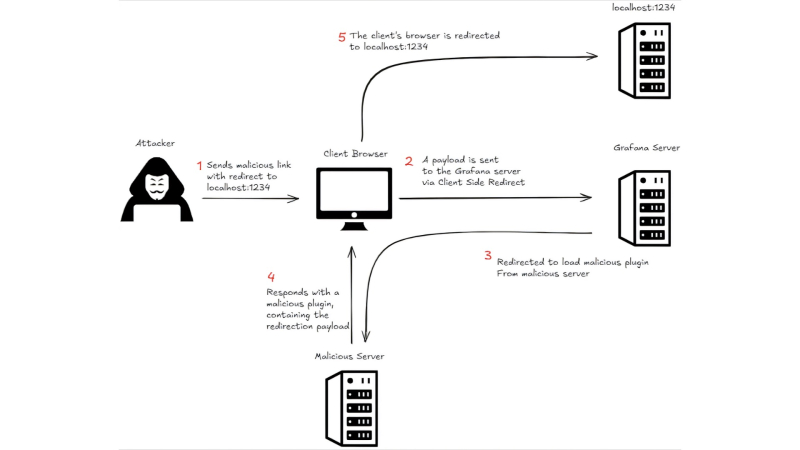

Эксплуатация CVE-2025-4123 включает в себя:

- Open redirect + client-side path traversal, что позволяет загружать вредоносные плагины с сайта злоумышленника;

- Выполнение произвольного JavaScript-кода в браузере пользователя;

- Захват сессии, смена пароля и адреса почты — особенно опасно при активной авторизации;

- Возможность SSRF-атак (сервер подставляет себя как клиента), если установлен плагин Grafana Image Renderer.

Даже при включённой политике CSP (Content Security Policy) защита можно обойти, поскольку уязвимость использует маршрутизацию JavaScript, встроенную в Grafana.

Google начал рекламировать поддельный Homebrew — популярный менеджер пакетов для macOS и Linuxtproger.ru

Эксплойт не требует прав администратора и работает даже при активном анонимном доступе.

Насколько это опасно

Хотя атака требует участия пользователя (например, клик по ссылке), большой масштаб распространения и отсутствие необходимости в авторизации делают уязвимость особенно опасной для корпоративных и облачных инсталляций Grafana.

Что делать

Разработчики Grafana выпустили патчи для всех актуальных версий. Необходимо обновиться до одной из следующих версий:

- 10.4.18+security-01

- 11.2.9+security-01

- 11.3.6+security-01

- 11.4.4+security-01

- 11.5.4+security-01

- 11.6.1+security-01

- 12.0.0+security-01